هکرهای روسی دریافتند بعضی مواقع بهترین روش هک کاربران جیمیل، استفاده از ساختار سرویس های خود گوگل است. محققان امنیت شبکه، هک بیش از ۲۰۰ نفر از کاربران جیمیل را با استفاده از این روش افشا کردند.

طی روزهای گذشته کارشناسان امنیت شبکه اعلام کردند یک کمپین جاسوسی بزرگ تعداد زیادی از کاربران جیمیل را با روش گرفتن پسورد از خود کاربران هک کرده است. این حملات به عنوان حملات سایبری تکنیکی شناخته شده است. قربانیان این هکرها روزنامه نگاران، منتقدان دولت روسیه، افراد وابسته به ارتش اوکراین و همچنین افراد عالی رتبه شرکت های مرتبط با انرژی در سراسر جهان گزارش شدهاند.

محققان آزمایشگاه Citizen، که متشکل از یک گروه تحقیقات حقوقی دیجیتال از دانشگاه ترنتو هستند، اعلام کردند آنان این قربانیان را با استفاده از دنبال کردن دو ایمیل که به دیوید ساتر، نویسنده آمریکایی که راجع به شوروی سابق و جدید نوشته و از طرف دولت روسیه در سال ۲۰۱۴ تحریم شده بود، شناسایی کردند.

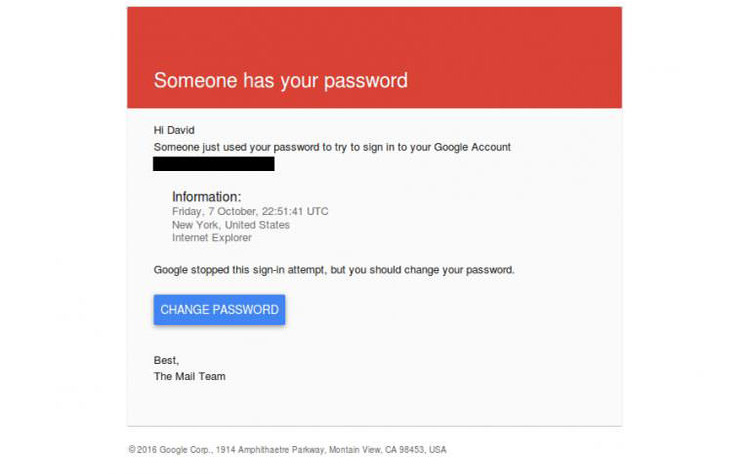

در ۷ اکتبر، آقای ساتر ایمیلی که به نظر می رسید از طرف گوگل ارسال شده است، دریافت کرد؛ مبنی بر اینکه فردی پسورد او را هک کرده و او باید سریعاً پسوردش را عوض کند. همانطور که در دیگر قربانیان این حملات دیده میشود، این افراد مربوط به مبارزات انتخاباتی هیلاری کیلینتون که منجر به نشست DNC سال گذشته بود، میشدند و این ایمیلها در واقع از طرف گوگل ارسال نشده بودند.

این حملات از طرف یک گروه هکری به نام Fancy Bear یا APT28 انجام میشد که همه معتقدند برای سازمان اطلاعات ارتش روسیه، GRU کار میکنند.

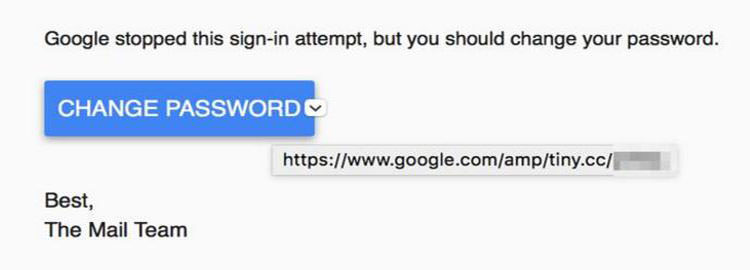

در این روش کلید تغییر رمز در صفحه وب ارسالی به یک لینک کوتاه از طرف Tiny.cc متصل است که درواقع به لینک کوتاهی به سرور Bitly هدایت میشود. هکرها با استفاده از Google’s Accelerator mobile Page یا AMP یک لینک قانونی مجازی ایجاد میکنند. این سرویس، یک هاست است که توسط شرکتهای اینترنت غول پیکر ارائه میشود تا سرعت بارگذاری صفحات وب را روی سرورهای موبایل افزایش دهد و به طور خاص برای ناشران اینترنتی طراحی شده است. در عمل، این سرویس یک کپی از صفحه وب روی سرور گوگل ایجاد میکند، اما این سرویس همچنان که میدانیم، میتواند به عنوان یک هدایتکننده عمل کند، به طوری که وقتی روی لینک مربوطه کلیک میکنید شما را به لینکی روی یک سرور خاص هدایت کند.

بر طبق تحقیقات کارشناسان آزمایشگاه سیتیزن هکرها با این روش از AMP گوگل به قربانیان خود حقه میزنند تا آنها گمان کنند که این ایمیل واقعاً از طرف گوگل برایشان ارسال شده است.

هک کردن مثل یک بازی است و ممکن است برنده یا بازنده بازی باشید

شما ممکن است پسورد هرکسی که به او حمله میکنید را دریافت نکنید، اما John Scat Raiton محقق آزمایشگاه سیتیزن گفت که در این روش احتمالاً درصدی از پسوردها را دریافت میکنید. بنابراین اگر حتی قربانی سریعاً لینک را بررسی کند، یک URL با نام آغازی google.com/amp را مشاهده مینماید که به ظاهر امن به نظر میرسد و توسط یک URL Tiny.cc پشتیبانی میشود و ممکن است متوجه تقلبی بودن لینک نشود، به همین منظور هکرها از سرویس هدایت گوگل استفاده کردهاند، البته جیمیل به صورت اتوماتیک هرزنامه ها و پیامهای مخرب را فیلتر میکند تا کاربران کمتر در معرض خطر قرار بگیرند.

با توجه به تحقیقات این محققان کسی نمیتواند مستقیماً Fancy Bear را محکوم کند، زیرا ایمیل واقعاً از طرف annaablony[@]mail.com ارسال شده است. البته این آدرس در سال ۲۰۱۵ برای ثبت دامنه توسط Fancy Bear استفاده شده است. برطبق تحقیقات شرکت امنیتی Threat Connect دومین دیگری که در حملات اکتبر مکرراً استفاده میشد نیز به Fancy Bear متصل شده است.

جالب است که ایمیلی که ساتر دریافت کرد درست چند روز قبل از هشدار گوگل به برخی از نویسندگان و فعالان روسی است که هکرهای دولتی سعی کردند آنها را هک کنند.

اکنون میدانیم در اکتبر ۲۰۱۶ که هکرها ساتر و ۲۰۰ قربانی دیگر را مورد هدف قرار دادند، سرویس AMP گوگل را مبنای کار خود قرار داده و این روش موثر واقع شده بود. غول فناوری مانتین ویو موفق به فیلتر آن نشده بود. محققان مکرراً نگرانی خود را در مورد نقش هدایتگری این سرویس اعلام کرده و در این مورد بحث کرده بود که تعداد کمی از کسانی که توسط این سرویس هدایت میشوند و به ظاهر از سرویس خوبی استفاده میکنند، ممکن است در معرض خطر هک شدن قرار گیرند. روز پنج شنبه نیز یک کمپانی بیان کرد که این مسأله ای تکراری است و سال گذشته در مورد برخی از URLهای AMP که با گوگل شروع میشدند، هشدار داده و بیان کرده بود که اگر شرکتی در مورد امنیت یک لینک مطمئن نیست آن را بررسی کند.

AMP برای مرورگرهای کامپیوترهای شخصی همه مشکل ساز نبوده است و تنها برای برخی محققان خطر آفرین بوده است. Nicholas Weaver که یکی از محققان ارشد کامپیوتر در دانشگاه بینالمللی برکلی است، طی یک ایمیل به Motherboard اعلام کرد: بدون شک برخی مبادلات مهندسی پشت پرده که من از آنها اطلاعی ندارم باعث شده است که این سرویس باوجود خطرهای امنیتی موجود، همچنان به قوت خود باقی بماند و از آن حمایت شود.

سرویسهای هدایتگر گوگل شاید تنها یک بخش از ساختار گوگل نباشند که هکرهای Fancy Bear از آن استفاده کرده اند. محققان آزمایشگاه سیتیزن دریافتند که URLهای Tiny.cc که هک آدرس ایمیل را هدف قرار میداد نیز از myprimaryreger[@]gmail.com استفاده میکرده و برخی از محققان که به میزان امنیت آن ظنین بودند، دریافتند که هکرهای Fancy Bear برای تست حملات شان از آن استفاده میکرده اند.

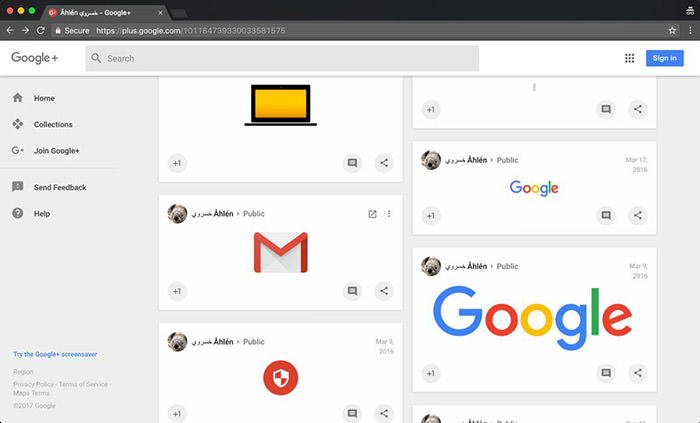

در موردی دیگر صفحه وب ارسالی از طرف هکرها شامل یکی از صفحات Google Plus بود که در آن یک تصویر واقعی ظاهر میشد که هشداری قانونی از طرف گوگل را نمایش میداد. مشخص نیست که هکرها برای چه منظوری از آن استفاده میکردند یا اینکه اصلاً چه نیازی به آن داشتند. اما چیزی که محققان بیان میکنند این است که شاید هکرها آن را در حملات فیشینگ خود جاسازی میکردند و آن را روی هاست google plus قرار میدادند تا کنترلرهای امنیتی گوگل را خنثی کنند.

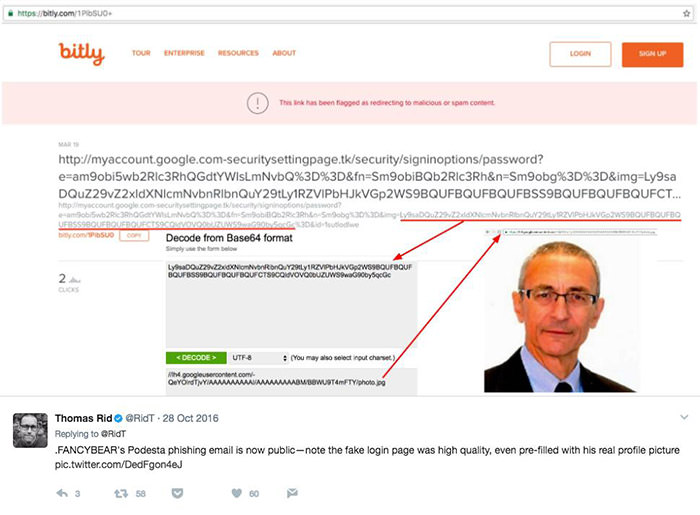

هکرهای Fancy Bear از سرویسهای شناخته شده شبیه سرویس URLهای کوتاه شده برای عملیات هک خودشان استفاده می کردند. اما گاهی اوقات آدرسهای کوتاه شده هویت آنها را فاش میکردند و در پایان مشخص میشد که مقصد آنها چه چیزی بوده است.

بین مارس ۲۰۱۵ تا می ۲۰۱۶ به عنوان بخشی از عملیات امنیتی کمپین انتخاباتی کلینتون، رئیس John Podesta و مشاور سابق امنیت ملی Colin Powell حمله به بیش از ۶۰۰۰ نفر در قالب ۱۹۰۰۰ لینک فیشینگ را اعلام کردند. برخی از Bitly URLها که در این عملیات استفاده شده بود و رمزگشایی شد، مشخص کننده موقعیت موجود آنها در رقابت های انتخاباتی بود.

به طور مشابه، محققان آزمایشگاه سیتیزن موفق به شناسایی قربانیان،از طریق کشف الگوی پنهان پشت URLهای کوتاه شده Tiny.cc شدند. این الگو، آنطور که محقق Adam Hulcoop به ما توضیح داد، یک الگوی وقفه زمانی بود و از یک لینک فرستاده شده برای ساتر شروع شد. طبق بررسی محققان لینکهای تولید شده برای دیگر قربانیان نیز تقریباً در همان بازه زمانی مشابه فعال شدهاند.

البته برای محققان امکانپذیر نبود که بفهمند چرا هکرها از سرویسهایی مشابه Tiny.cc یا Bitly که در پایان منجر به افشای برخی از عملیات آنها میشود، استفاده کردهاند. شاید به این دلیل است که کمپین حملات فیشینگ آنها به صورت کاملاً اتوماتیک انجام میشده تا بتواند هزاران قربانی را مورد هدف قرار دهد. با توجه به گفتههای Hulcoop آنها نیاز به یک ماژول ساختاری داشتند که اگر یک پارامتر نیاز به تغییر داشت، بتوانند آن را به صورت آنلاین تغییر دهند.

ساختار کدهای کوتاه شده Tiny.cc همانند ساختار کدهای کوتاه شده TinyURL است، با نام انتهایی یک سرور متفاوت که برای عملیات فیشینگ استفاده میشود. این ماژول به شکلی طراحی شده که در صورت نیاز میتواند کامپوننتها، سرورها، هدایتکنندهها و … را تغییر دهد و قسمتی را نادیده بگیرد به طوری که هکر بتواند به صورت کاملا انعطافپذیر عمل کند و آدرس لینک مربوطه را آنطور که میخواهد تغییر دهد.

در قسمتی دیگر از عملیات فیشینگ هکرها سعی کردند به عنوان یک سرویس سنجش امنیتی عمل کنند و به کاربران حقه بزنند به طوری که وقتی کاربر میزان امنیت حساب خود را کنترل میکند، اطلاعات مستقیما دراختیار هکرها قرار گیرد.

دیدگاه ها